E’ ufficiale. A settembre l’Unione Europea renderà necessari nuovi requisiti per l’autenticazione dei pagamenti online. Le misure avranno implicazioni significative per i consumatori e coloro che detengono un sito web e-commerce.

Cosa sono SCA e 2FA?

La direttiva sui servizi di pagamento (PSD 2) è stata approvata nel, ormai lontano, novembre 2015. A partire dal 14 settembre prossimo, tutte le società all’interno dell’UE dovranno rispettarne norme e contenuto. Un aspetto importante di tale direttiva, che ha attirato l’attenzione di molti, implica la Strong Customer Authentication (SCA).

L’obiettivo della SCA è ridurre al minimo il rischio di transazioni fraudolente e, in generale, rendere i pagamenti online più sicuri. Questa misura cambierà il modo in cui vengono effettuati i pagamenti online per oltre 300 milioni di consumatori europei.

Le regole che fanno parte della SCA, infatti, faranno sì che i consumatori europei dovranno utilizzare l’autenticazione a due fattori (2FA). Alla scadenza del termine, le imprese dovranno essere pronte a soddisfare questi nuovi requisiti e obblighi.

In sostanza, sarà necessario un secondo fattore, ad esempio una password o un’impronta digitale, prima che la transazione sia completata. Questo, almeno per il momento, si intende per autenticazione a due fattori. Se le aziende di e-commerce non implementano queste modifiche, le banche rifiuteranno automaticamente i pagamenti che non soddisfano i criteri della dell’autenticazione a due fattori.

Alcuni casi esentati dalla 2FA

Ci saranno comunque alcune esenzioni da tali misure. Gli addebiti diretti ricorrenti, non saranno influenzati dal regolamento. Rimarranno esenti anche i pagamenti contactless e i pagamenti di persona con carta.

Inoltre, se un cliente acquisterà regolarmente da un determinato commerciante, potrebbe essere necessario solo inizialmente la 2FA. Dopodiché, nelle occasioni successive, il cliente verrà inserito nella whitelist e non avrà bisogno di ripetere il processo.

2FA: Potenziali problemi

Ci sono 6.000 banche in Europa. Se ognuna interpretasse a suo modo le regole della SCA, il risultato, sia per consumatori che per commercianti, potrebbe risultare molto incoerente e dispersivo.

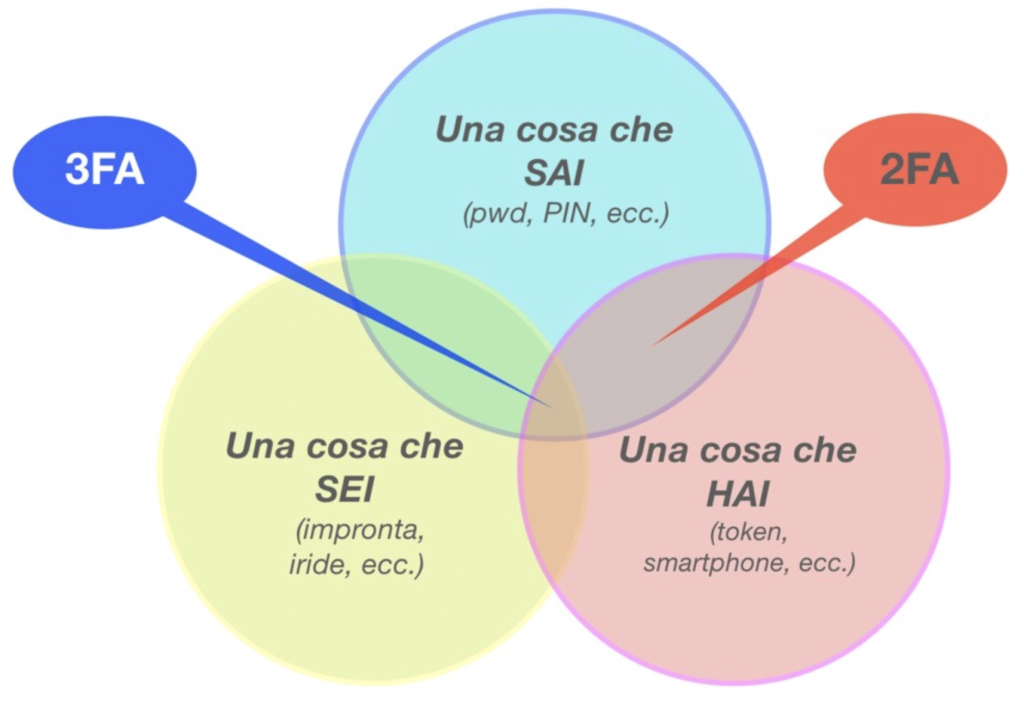

Del resto, cosa si intende per “secondo fattore”?

Potrebbe essere richiesto al consumatore di fornire un’autenticazione secondaria come il suono della voce, il riconoscimento facciale, un numero PIN, l’impronta digitale e altri mezzi di autenticazione biometrica. Il requisito è che il cliente fornisca l’autenticazione secondo “qualcosa che sono, qualcosa che ho o qualcosa che conosco“.

Al fine di far fronte a questa imminente aggiunta normativa nei pagamenti digitali, l’industria dei pagamenti dovrà costruire i software giusti per far fronte all’autenticazione 2FA. La compagnia di pagamenti Stripe si è già attivata a questo riguardo.

Recentemente, la società ha lanciato Stripe Billing, un prodotto che sembra essere orientato verso il nuovo regolamento. La Stripe afferma che questo renderà la conformità alle regole per la two factor authentication più facile per gli abbonamenti online.

Il comunicato stampa afferma che il prodotto “aiuterà le aziende a identificare con precisione quali addebiti richiedono la SCA e inviare e-mail personalizzabili agli abbonati quando è necessaria un’autenticazione aggiuntiva, riducendo l’attrito dei clienti e quindi anche la perdita di entrate”.

Sarà ovviamente necessario che i fornitori di servizi di pagamento collaborino con le banche nel tentativo di garantire una transizione senza intoppi, data l’importanza dei sistemi bancari nel processo di interpretazione delle regole Strong Customer Authentication.

I commercianti, quanto sanno della Strong Customer Authentication?

Purtroppo è così. Non ancora tutti i commercianti online sono al corrente delle nuove misure e obblighi che dovranno soddisfare in vista della Strong Customer Authentication.

Come le aziende online procederanno in vista di questi radicali cambiamenti sarà fondamentale. L’attuale mancanza di consapevolezza riguarda in particolare piccole/medie imprese che possiedono un e-commerce.

Ecommerce Europe, organismo rappresentativo paneuropeo per il settore del commercio digitale nella regione, ha pubblicato un documento di orientamento nel tentativo di aiutare i commercianti a prepararsi per l’applicazione 2FA. Tali misure contribuiranno a colmare il divario di conoscenze pertinenti al regolamento.

Secondo il Global Unified Commerce Forecast di 451 Research, le vendite online avranno un tasso di crescita annuale del +17 percento in Europa nei prossimi anni. Si raggiungerà complessivo di vendite pari a 1 trilione di dollari entro il 2022.

Tale nuova regolamentazione potrebbe rivelarsi un ostacolo in vista della prevista tendenza in crescita di vendite. Sarà dunque necessario che tutte le parti coinvolte e interessate nel settore e-commerce si adeguino ai requisiti e si assicurino di tutelare l’esperienza del cliente.